با سلام خدمت کاربران محترم فراسو سامانه پاسارگاد.

همانطور که می دانید باج افزار جدیدی برای مجازی ساز esxi آمده که باعث کد شدن فایلهای کانفیگ ماشین های مجازی می شود که با آسیب پذیری کد CVE-2020-3992 معرفی شده است. (اگر نمیدانید esxi چیست این مقاله را بخوانید)

در این روش هکر با استفاده از سرویس SLP دسترسی ریموت به سرور میگیرد و سپس با کد کردن فایلهای کانفیگ ماشین های روی سرور اختصاصی از مدیر سرور درخواست مبلغی به بیت کوین می کند تا فایل پچ آن را در اختیار مدیر سرور قرار دهد که اصلا مشخص نیست که واقعا این کار را انجام دهد یا نه پس به شما پیشهاد می کنیم با خواندن این مقاله و انجام مرحله به مرحله موارد زیر در ابتدا از نفوذ هکر جلوگیری کنید و در صورتی که به سرور شما نفوذ کرده اند و آسیب دیده است از طریق روشی که در ادامه آن را توضیح می دهیم ماشین های خود را درست کنید.

راهکار های جلوگیری از نفوذ به سرور :

برای پیشگیری لطفا اقدامات ذیل را انجام دهید.

ابتدا بر روی سرویس slpd محدودیت ایپی اعمال نمایید یا پیشنهاد میشود آن را با وارد کردن دستورات ذیل در shell غیرفعال نمایید :

esxcli network firewall ruleset set -r CIMSLP -e 0برای غیر فعال کردن دائم آن:

chkconfig slpd offسپس با دستور ذیل خاموش بودن آن در ریبوت های بعدی را بررسی نمایید.

chkconfig --list | grep slpdدر اقدام بعدی با استفاده از راهنمای ذیل بر روی پورت 443 و 80 که مربوط به ui esxi یباشد محدودیت آیپی بگذارید.

برای انجام اینکار به صفحه مدیریتی تحت وب ESXI لاگین کنید.وارد قسمت Networking شوید، Rule مربوط به vSphere Web Client را انتخاب کنید و سپس بر روی Edit کلیک کنید.

در پنجره باز شده گزینه Only allow connections from the following networks را انتخاب کنید.

در کادر پایین آدرس IP مورد نظر و یا رنج IP آدرس هایی که میخواهید به محیط وب ESXI دسترسی داشته باشند را وارد کنید.

حال بایستی سرویس های shell و ssh را از طریق کنسول سرور stop نمایید. (روشهای ایمین سازی ssh را بخوانید)

همچنین پیشنهاد میشود در اقدام بعدی esxi را به نسخه 6.7 build 20497097 یا بالا تر اپگرید نمایید.

راهکار های رفع مشکل کد شدن و غیر فعال شدن ماشین های مجازی ESXI :

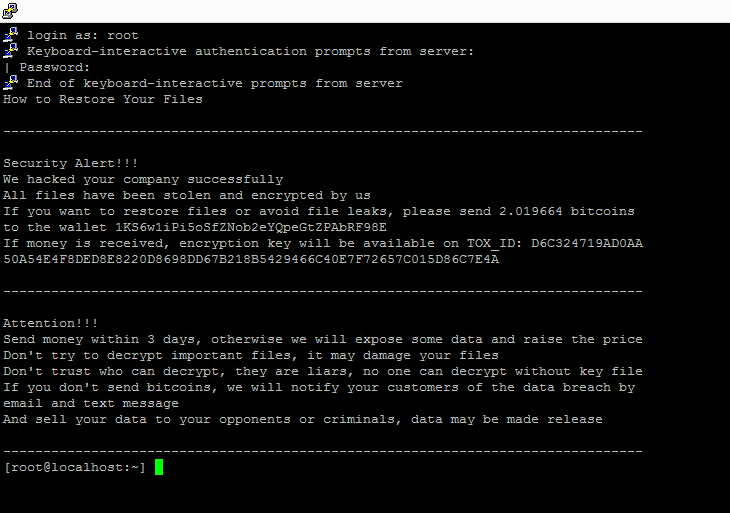

از تاریخ 03.02.2023، نسخههای ESXi 6.x به دلیل آسیبپذیری در معرض ویروس CryptoLocker قرار گرفتند و سرورهای مجازی غیرقابل استفاده شدند. برای کاربرانی که این مورد را تجربه کرده اند و با فایل های vmdk رمزگذاری شده مواجه شده اند، به شما خواهیم گفت که چگونه سرور مجازی را بازیابی کنید. این ویروس فایل های کوچکی مانند .vmdk .vmx را رمزگذاری می کند اما فایل server-flat.vmdk را رمزگذاری نمی کند. در ساختار ESXi، داده های واقعی در flat.vmdk نگهداری می شوند. ما به شما می گوییم که چگونه با استفاده از flat.vmdk یک نسخه بازگشتی ایجاد کنید. اول از همه، وقتی وارد سرور ESXi خود میشوید، یک اخطار در SSH مانند این مشاهده خواهید کرد.

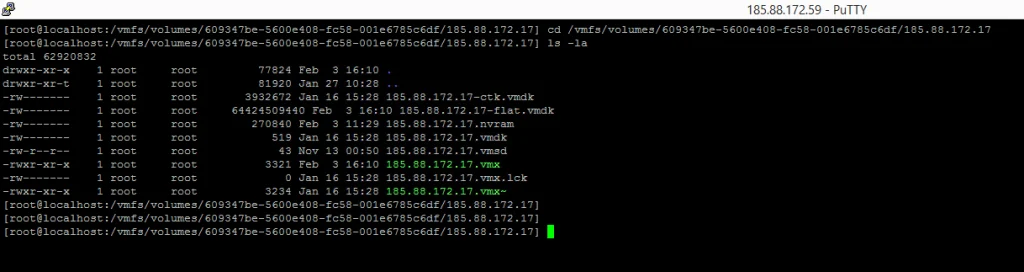

اکنون ESXi را ریبوت کنید، پس از بوت شدن، وارد SSH شوید.سپس وارد پوشه سرور مجازی که می خواهید بازیابی کنید شوید. شما datastorexxx را از FTP وارد می کنید اما نام آن به 6094xxx تغییر می کند.

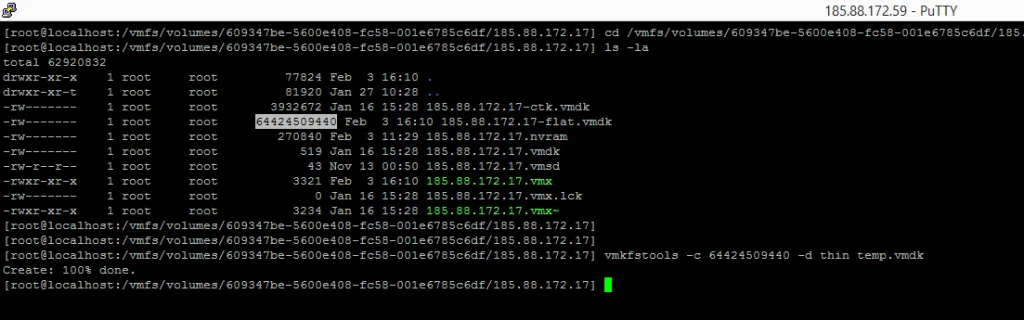

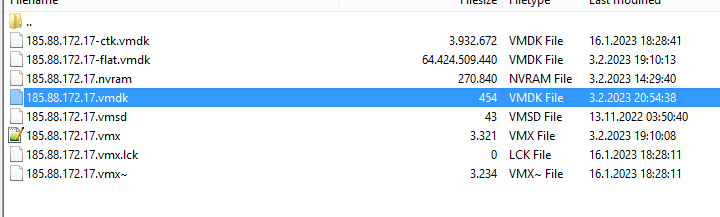

پس از وارد شدن به پوشه دستور ls -la را تایپ کنید، در اینجا اندازه flat.vmdk را بدست می آوریم. مثلا 64424509440.

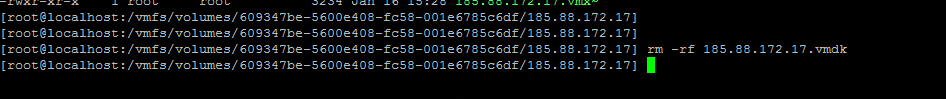

اکنون فایل .vmdk موجود را با تایپ rm -rf xxx.vmdk حذف کنید. توجه: فایل xxx.vmdk را حذف کنید. هرگز xxx-flat.vmdk را حذف نکنید.

سپس دستور vmkfstools -c 64424509440 -d thin temp.vmdk را تایپ کنید. توجه داشته باشید که اندازه 64424509440 در اینجا باید اندازه -flat.vmdk باشد که بالاتر با ls -la بدست آوردیم.

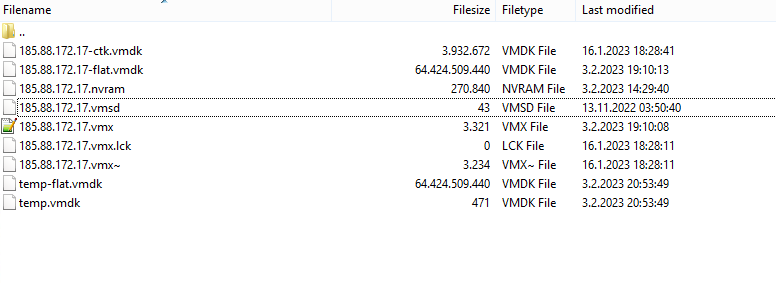

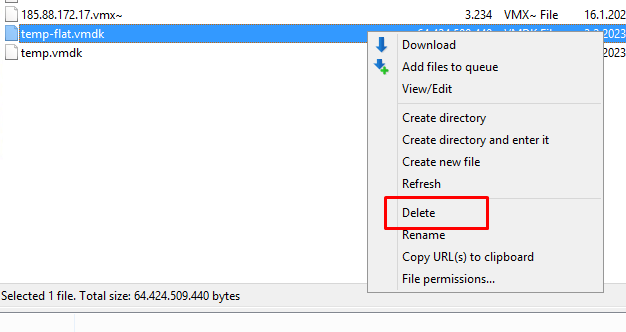

حالا وقتی وارد پوشه می شوید temp.vmdk و temp-flat.vmdk را می بینید.

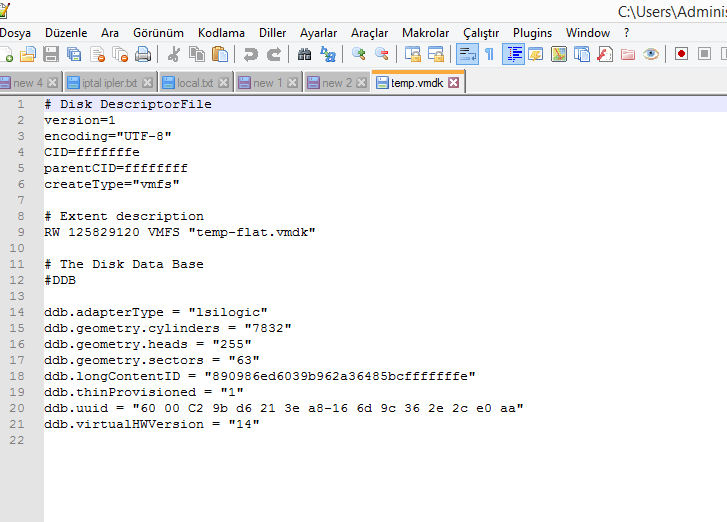

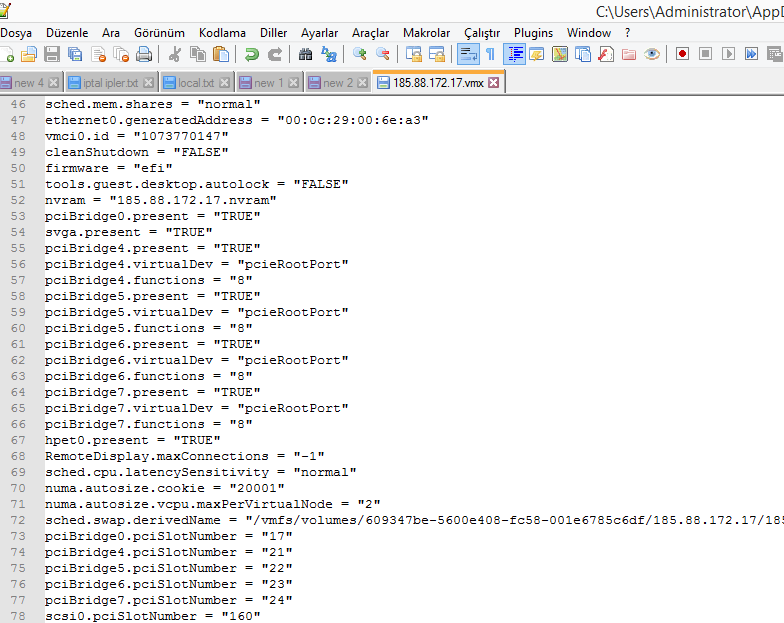

temp.vmdk را با notepad باز کنید، مانند بالا خواهد بود. در خط 9 می گوید “temp-flat.vmdk”. ما آن را با -flat.vdmk اصلی جایگزین می کنیم. نام اصلی flat.vmdk ما 185.88.172.17-flat.vmdk بود، بنابراین ما آن را مطابق با آن ویرایش می کنیم. همچنین خط ddb.thinProvisioned = “1” را در خط 19 حذف کنید.

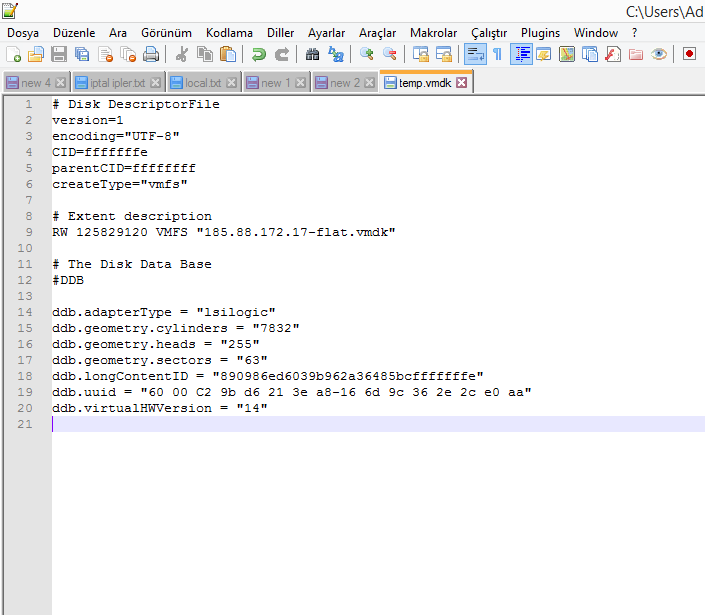

ما خط 9 را به “185.88.172.17-flat.vmdk” ویرایش کردیم و خط ddb.thinProvisioned = “1” را در خط 19 حذف کردیم. نسخه نهایی مانند SS بالا است.

سپس به FTP برگردید و temp-flat.vmdk را حذف کنید. نام فایل temp.vmdk را به همان flat.vmdk تغییر دهید. اسم flat.vmdk ما 185.88.172.17-flat.vmdk بود. بنابراین ما نام فایل temp.vmdk را به 185.88.172.17.vmdk تغییر دادیم بنابراین فقط خط -flat را حذف کردیم. حالت نهایی به شرح زیر خواهد بود:

سپس فایل vmx. را ویرایش کنید. از آنجایی که فایل vmx. فعلی رمزگذاری شده است، نسخه پشتیبان آن به صورت .vmx~ باقی می ماند. نام فایل در FTP ما 185.88.172.17.vmx~ است. ما آن را با notepad باز می کنیم، همه کدها را می گیرم و آنها را در vmx. اصلی قرار می دهم (به 185.88.172.17.vmx)

به این صورت است که .vmx داخلی کار می کند، بنابراین ما فقط فایل .vmx~ را گرفتیم و یک .vmx ساختیم.

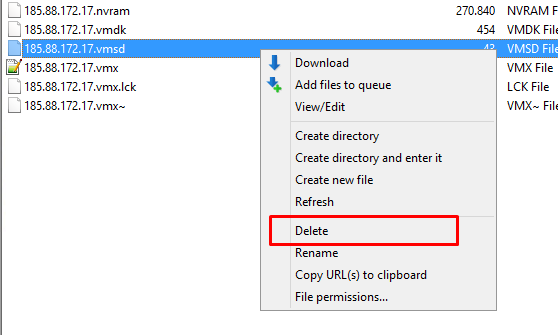

سپس به FTP برگردید و فایل .vmsd را حذف کنید، این فایل به طور کامل رمزگذاری شده و خراب است، نیازی به آن ندارید.

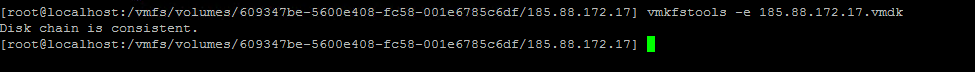

به صفحه SSH برگردید و vmkfstools -e xxxx.vmdk را تایپ کنید.

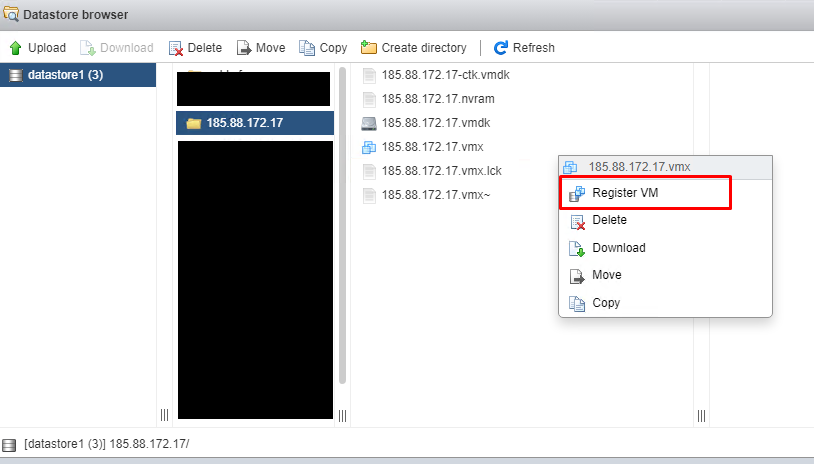

سپس وارد datastore در ESXi شده و روی xxx.vmx در پوشه ای که ویرایش کردید کلیک راست کرده و Register VM را بسازید. اگر VM از قبل وجود دارد، ابتدا در قسمت Virtual Machines روی آن کلیک راست کرده و آن را Unregister کنید، یعنی آن را از رابط ESXi حذف کنید، سپس روی vmx. راست کلیک کرده و آن را Register VM کنید.

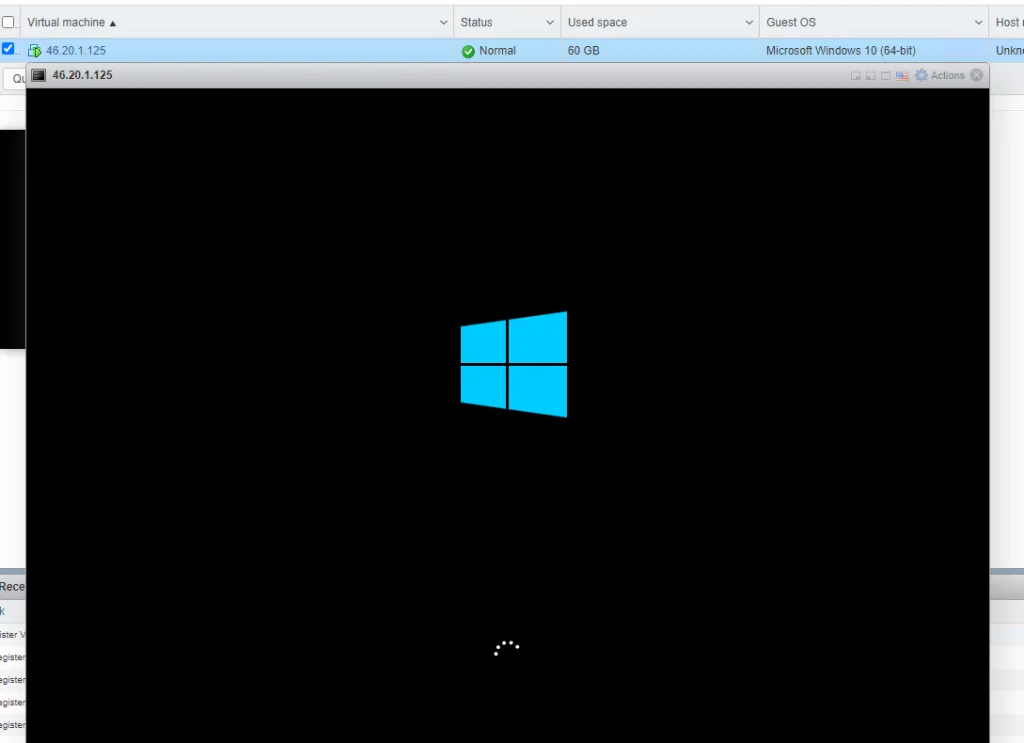

پس از ثبت یک VM، سرور مجازی شما در قسمت ماشین های مجازی ESXi ظاهر می شود و می توانید آن را باز کرده و از آن استفاده کنید.پس از اتمام این فرآیندها، فرمت ESXi و خاموش کردن آن را فراموش نکنید. همچنین ESXi خود را با آخرین وصله های امنیتی موجود به روز کنید.

موفق باشید – واحد امنیت اطلاعات فراسو سامانه پاسارگاد